Wiretapping

Jak jednoduché je odposlechnout síťovou komunikaci mezi dvěma počítači? Stačilo by třeba jen ustřihnout a rozdvojit síťový kabel? Wiretapping je způsob, jak se připojit na síťový kabel a odposlechu docílit. Při odposlouchávání dochází ke "kopírování" originální komunikace na útočníkovo odposlouchávací zařízení. Nedochází k žádné úpravě přenášených dat.

Teorie útoku

Útok cílí přímo na fyzické médium – kabel, a je tedy realizován na nejnižší vrstvě ISO/OSI modelu - na fyzické vrstvě. Díky tomu je tato činnost pro ostatní vrstvy neviditelná. Výjimkou může být omezení rychlosti a kolize, proto není vhodné provádět odposlouchávání na dlouhých kabelech.

Pro přenos dat se využívají různé druhy kabelů, nejčastěji se jedná o kroucenou dvoulinku.

Kabely se dělí podle různých parametrů:

Dělení dle konstrukce:

- Unshielded Twisted Pair (UTP)

- Shielded Twisted Pair (STP)

Dělení dle rychlosti:

- Fast Ethernet (100BASE-TX) - kategorie 5E

- Gigabit Ethernet (1000BASE-T) - kategorie 6E

Další dělení fyzických médií není pro potřeby dále popisovaného útoku důležité.

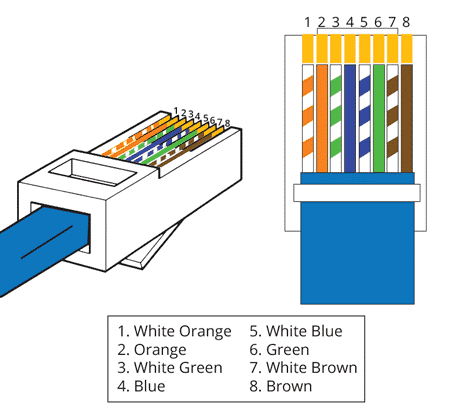

Jednotlivé dvojice vodičů jsou barevně označeny. Používají se 2 druhy zapojení vodičů v konektoru a to T568A a T568B, kdy v České republice se nejčastěji setkáme s typem T568B. Popis zapojení jednotlivých vodičů typu T568B je uveden na obrázku níže:

V případě přenosu 10 Mb a 100 Mb ethernetu se pro přenos dat používají pouze dva páry vodičů, a to oranžové (připojené k pinům 1 a 2) pro vysílání (Tx) a zelené (připojené k pinům 3 a 6) pro příjem (Rx).

Postup odposlouchávání

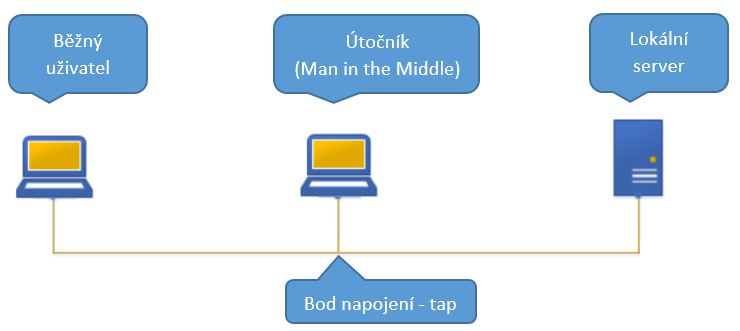

Odposlouchávání probíhá pouze na jednom páru vodičů, jedná se tedy o half-duplex. Je to z důvodu, že odposlouchávací nástroje (sniffery) pracují pouze s jedním směrem. Pro full-duplex je nutné použít 2 napojení (tapy) a dvě síťové karty. V našem případě budeme odposlouchávání provádět na oranžovém páru Tx+ a Tx-, to znamená, že budeme zachytávat pakety odeslané uživatelem na server.

Schéma zapojení bude následující:

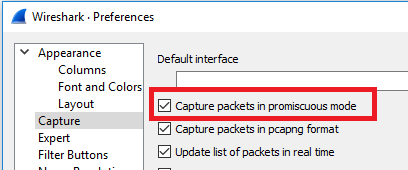

Pro odposlouchávání komunikace je nutné nastavit síťovou kartu do promiskuitního módu - mód pro přijímání komunikace bez vysílání dat. My budeme používat síťový sniffer Wireshark, který se o toto nastavení stará automaticky:

Tento postup odposlouchávání funguje pouze na sítích typu Fast Ethernet a nižší. Sítě Gigabit Ethernet používají jiné přiřazení párů a pro přenos vyžadují zapojení všech čtyř párů.

Realizace v laboratorních podmínkách

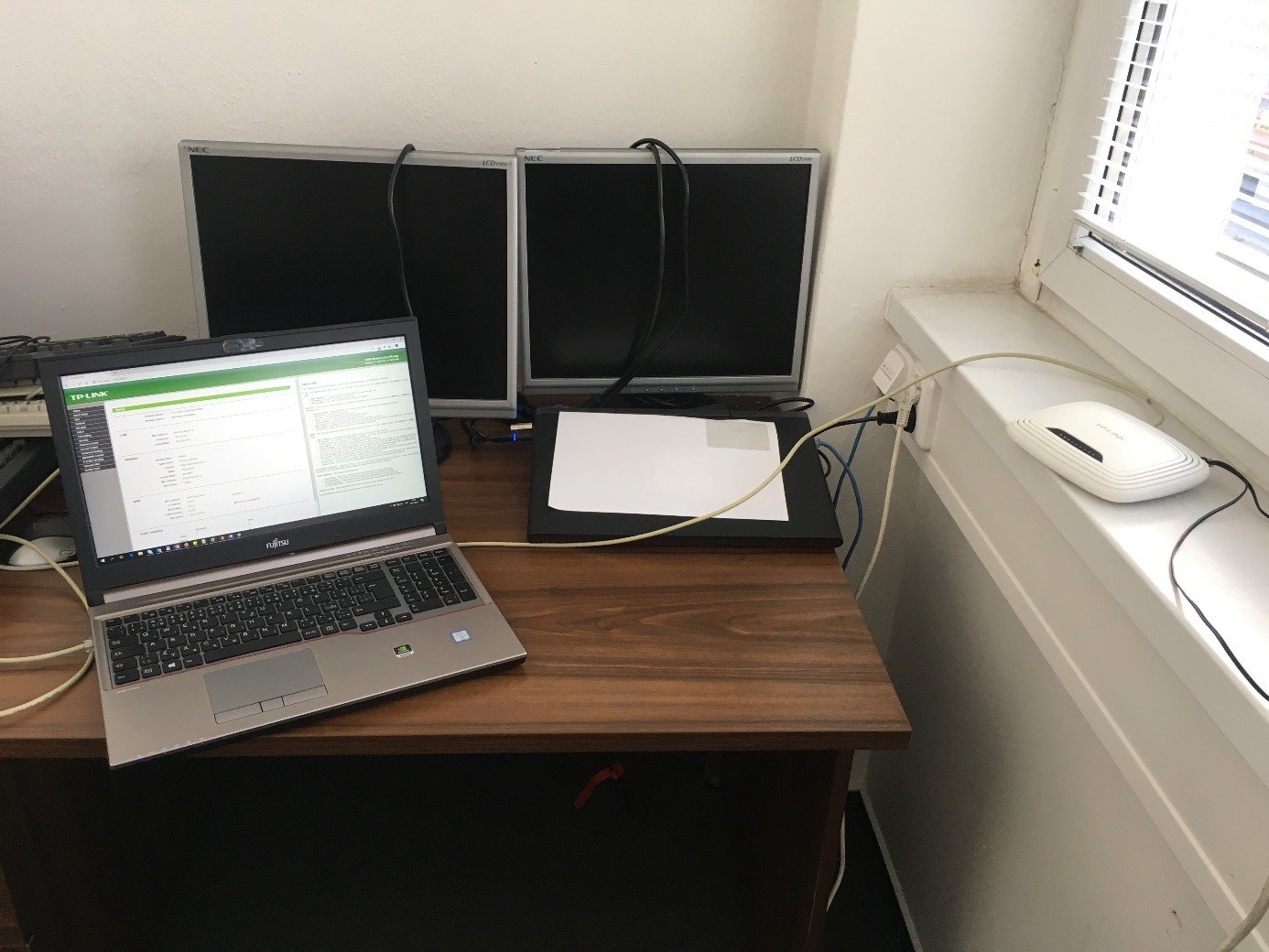

Uvažujme základní zapojení, kdy je běžný uživatel připojen síťovým kabelem k síťovému prvku (switch, router, ...). V našem případě jsme pro demonstraci použili běžný router TP-Link TL-WR841N, notebook s operačním systémem Windows 10 a klasický kabel EMOS – CAT5e UTP:

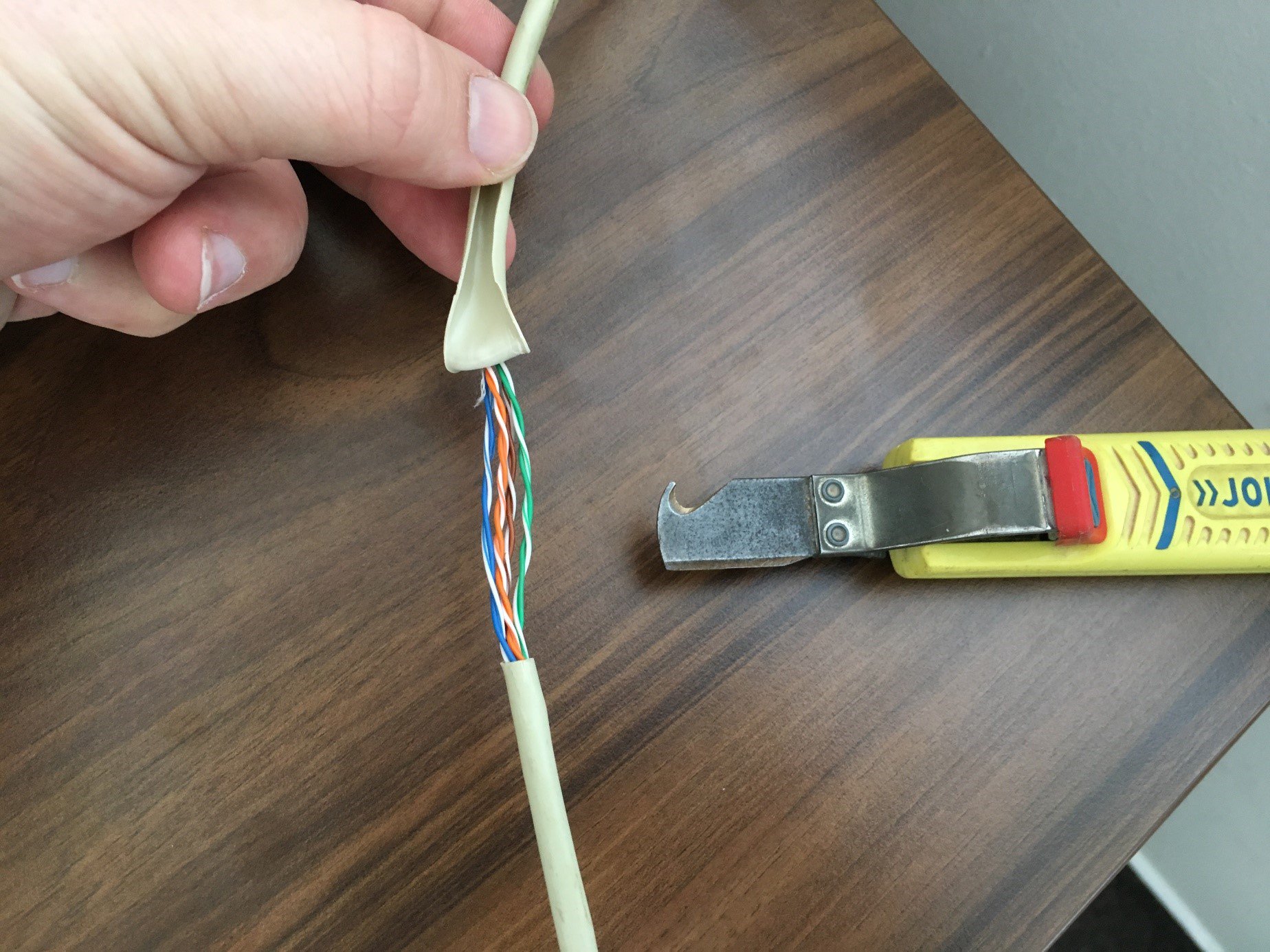

Nejprve opatrně nařízneme kabel tak, abychom nepoškodili izolaci vodičů. Poté ho podélně rozřízneme, ideální je použít elektrikářský nůž se zahnutou špičkou. Naříznutou ochranou bužírku na kabelu ponecháme, abychom ji na závěr mohli vrátit zpět a naříznuté místo zamaskovat:

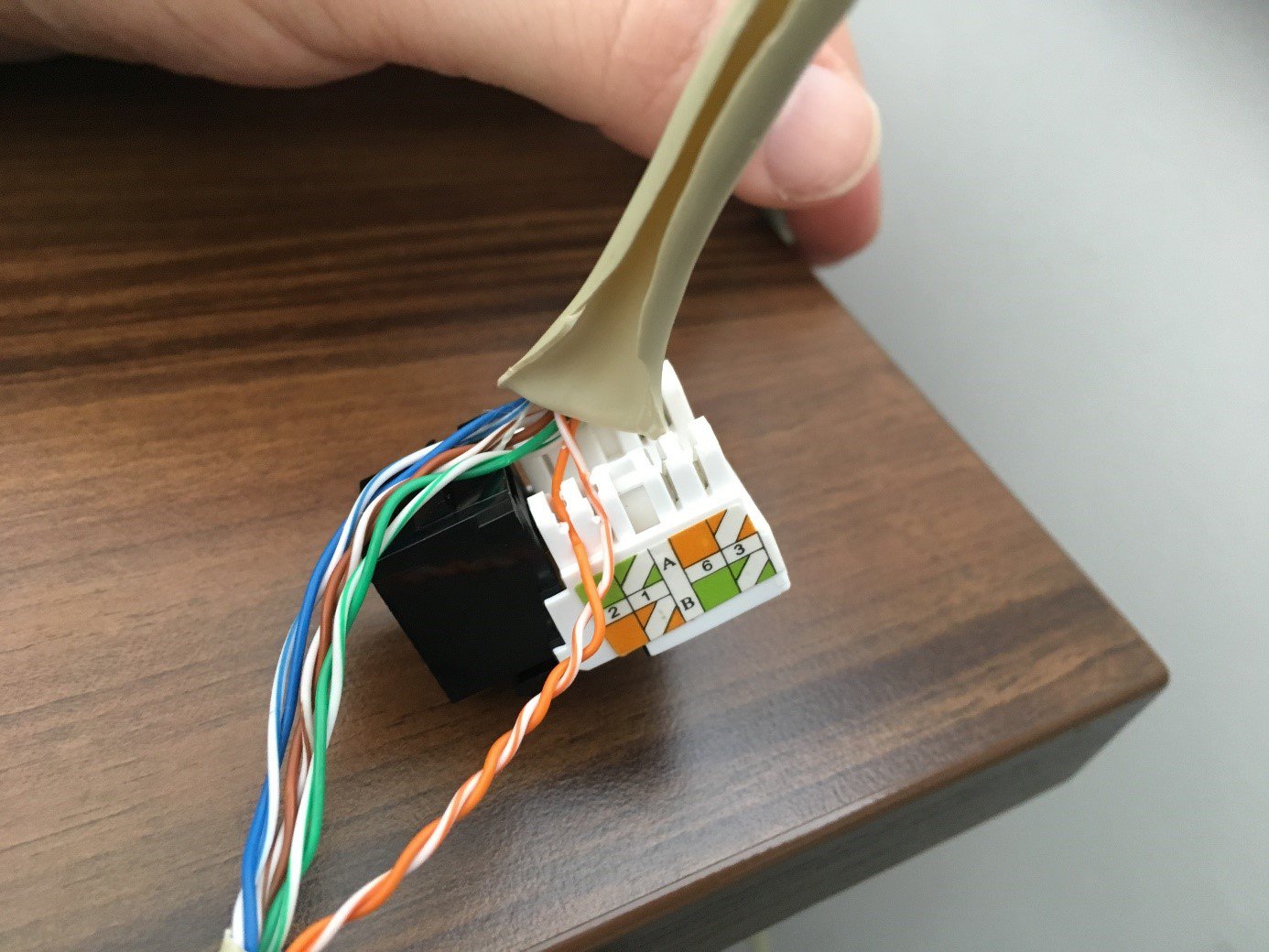

Budeme odposlouchávat odesílanou komunikaci, proto rozmotáme oranžový pár. Vodiče jsou zkrouceny pouze na jednu stranu, proto je nelze rozmotat, ale lze smyčky na jednom konci utáhnout, čímž nám vznikne oko dostatečně velké pro nasazení datové zásuvky s portem RJ45 (keystone). Na datové zásuvce jsou barevně označeny piny, do kterých se vodiče zasunou. V našem případě se jednalo o zapojení typu B:

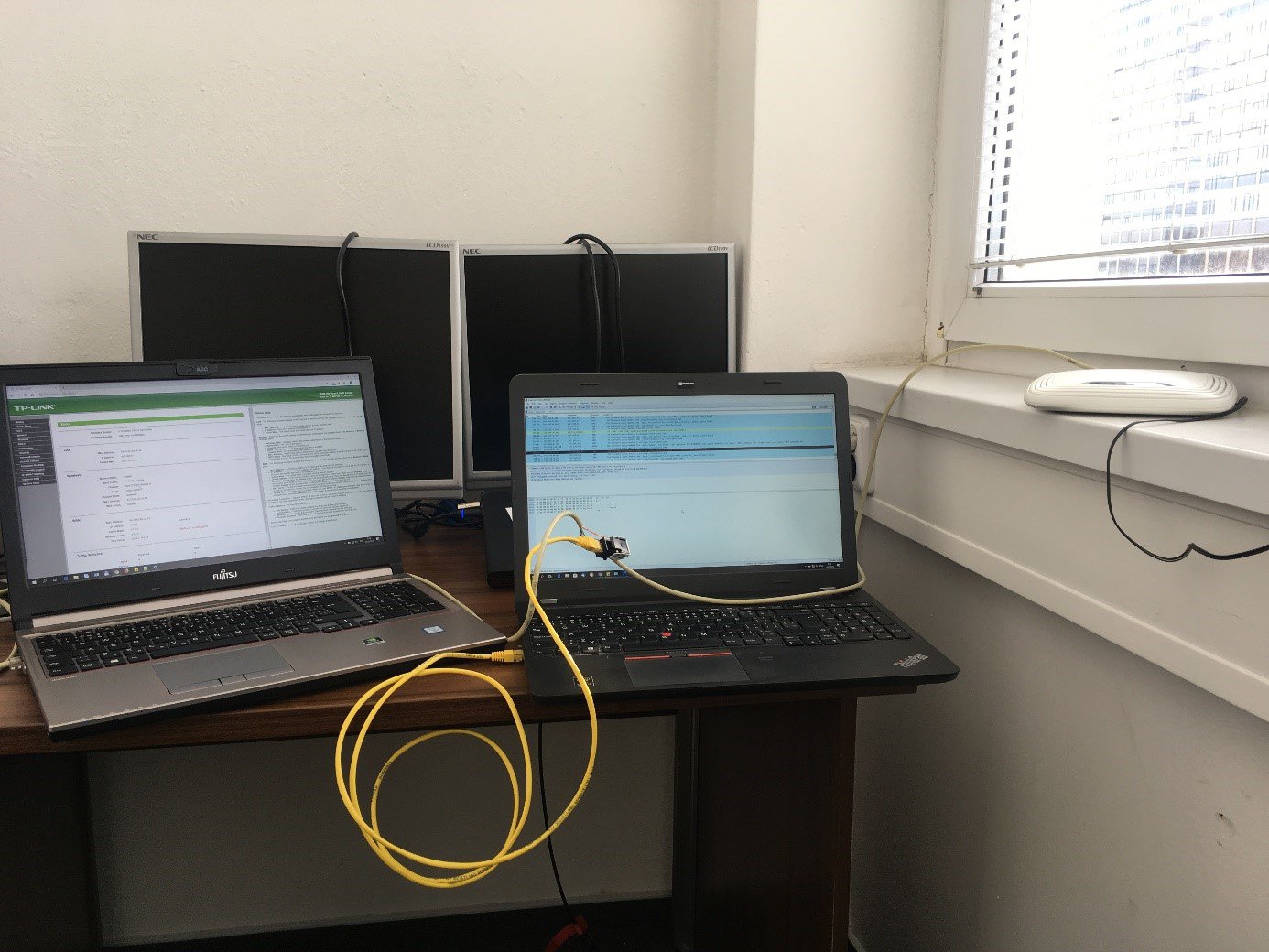

Mezi uživatelským notebookem a routerem stále probíhá běžná komunikace. Nyní do cesty vstoupí útočník v režimu tzv. Man in the Middle, který chce zachytávat komunikaci. Po napojení útočníka na připravenou datovou zásuvku dojde k šíření odeslaných paketů od uživatele i na útočníkův notebook, který přenášená data zachytává pomocí sniffovacího nástroje Wireshark:

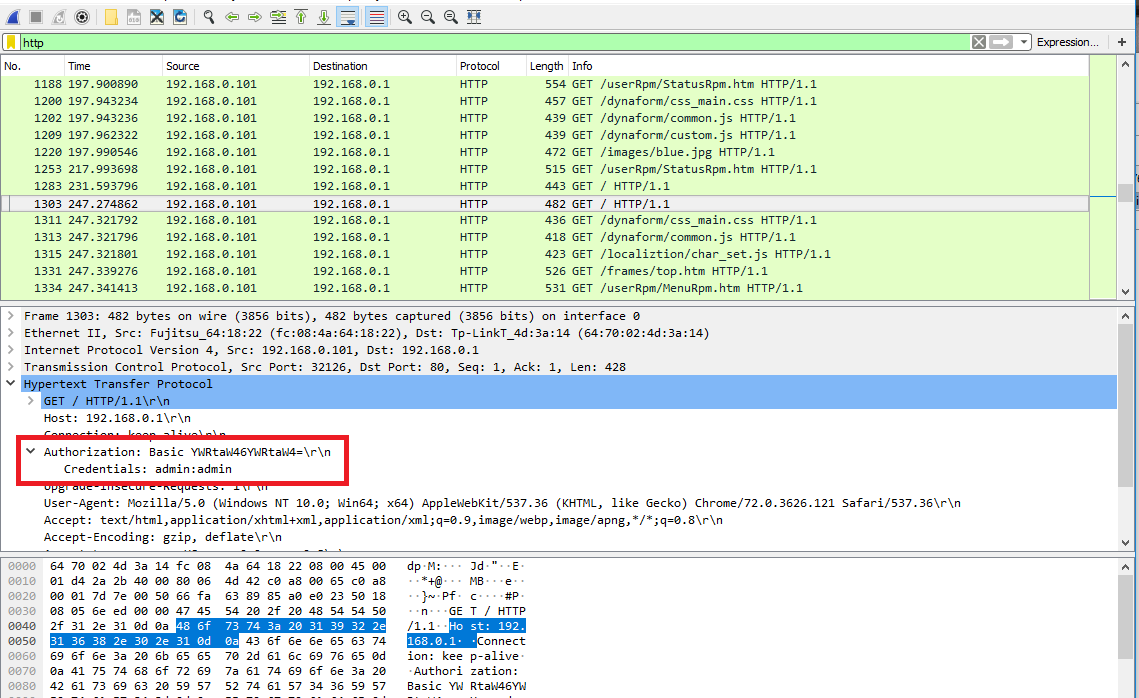

Útočník zachytává všechna přenášená data směrem od uživatele na router, v našem případě uživatel prováděl konfiguraci TP-Link routeru a útočník zachytil přihlašovací údaje:

Po ukončení odposlouchávání odpojíme datovou zásuvku, naříznutou bužírku vrátíme zpět a zaizolujeme naříznutý kabel. Ideálně pomocí elektrikářské pásky, která má barvu shodnou s barvou kabelu.

Možnosti detekce útoku

Pasivní připojení zpravidla nezpůsobí problémy, zařízení na obou koncích se však mohou chovat nečekaně. Například z důvodu změn impedance v důsledku přidání nového rozhraní nebo zavedením šumu. Ve vzácných případech se mohou zobrazit chyby připojení.

Během našeho testování jsme na uživatelském notebooku nezaznamenali žádné problémy, podezření na škodlivou činnost ani žádné jiné upozornění.

Tapy lze detekovat pomocí speciálních nástrojů, které měří fyzické parametry kabelu - odezva od následujícího připojení, doba zpoždění a další parametry. Pro běžné použití ve velkých společnostech toto však není vhodné. Doporučené je využít profesionální SW nástroje na monitorování provozu.

Další možností detekce odposlouchávání je detekovat zařízení připojená v promiskuitním módu, protože většinou se žádná takováto zařízení v síti nevyskytují.

Závěr a doporučení

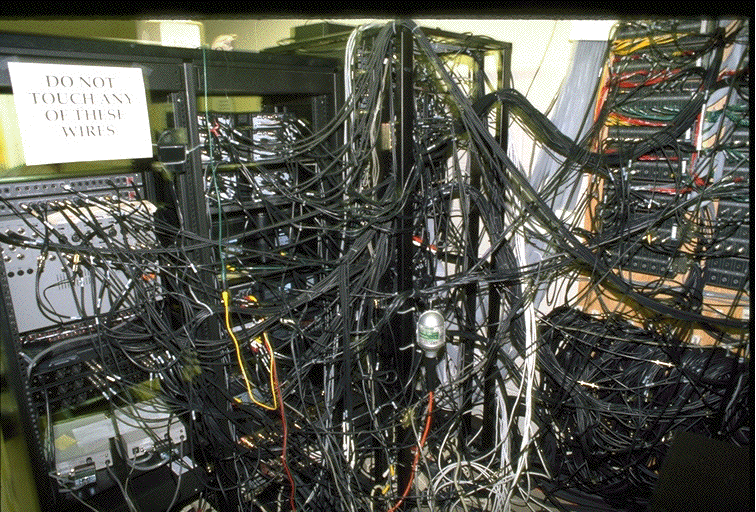

Kabelové sítě jsou všude kolem nás a většinou jsou zranitelné, proto doporučujeme nedůvěřovat síti a používat pouze šifrovaná spojení. Administrátorům sítě, ale i technikům, ISP dodavatelům a koncovým uživatelům doporučujeme věnovat více pozornosti fyzické bezpečnosti a co nejvíce omezit přístup ke kabelům, abychom nedopadli takto :

Dále doporučujeme využívat v bezpečnostních nástrojích moduly pro detekci wiretappingu, čímž lze zabránit odposlouchávání komunikace. Toho lze využít například i při Red teaming útoku, s čímž jsme se během našich testů setkali.

Při provádění Red Teamingu u jednoho z našich zákazníků jsme měli shromážděny informace o společnosti dostupné z internetu, ale nemohli jsme se dostat k žádným citlivým údajům. Služby dostupné z internetu byly zabezpečené, servery aktualizované a tak dále. Přístup do budovy byl hlídaný a kontrolovaný, takže tudy cesta také nevedla. Podařilo se nám však dostat do podzemních garáží. Přístup do vyšších pater byl opět kontrolován pomocí vstupní karty, proto jsme se mohli pohybovat pouze po garážích. Zde jsme nalezli nezamknutou úklidovou místnost, kterou procházel svazek síťových kabelů. Na jeden z nich jsme se pomocí wiretappingu připojili a měli jsme štěstí. Jednalo se o kabel vedoucí z počítače na recepci. Ta využívala starý recepční systém, jehož komunikace nebyla šifrovaná. Během odposlouchávání se nám podařilo zachytit přihlašovací údaje, takže stačilo během polední pauzy, kdy na recepci nikdo nebyl, zajít za recepční pult, přihlásit se a otevřít si boční vstup.